- Protection d'un LAN d'attaques "macflooding"

- Learning switch et injection de trames

- Initialisez la machine pour H1

- Initialiser la machine H2

- Initialisez la machine H3

- Fonctionnement normal d'un switch

- Injection de trames sur le réseau

- Attaque du MAC flooding

- Attaque du LAN par macflooding

- Protection du LAN

- Port Security (Trunk)

- Port Security (Access Port)

- Configuration interface GigabitEthernet 0/0

- Port Security Violation Mode on a Port

lang: fr-CH\newpage

Protection d'un LAN d'attaques "macflooding"

Learning switch et injection de trames

Initialisez la machine pour H1

dhclient -v mgmt0

apt update

apt -y --no-install-recommends install git python3-pip python-is-python3 tcpreplay

pip3 install scapy

git clone https://gitedu.hesge.ch/hoerdt-public/sendether

cd sendether && chmod 755 sendether.py && cp sendether.py /usr/local/bin

hostnamectl set-hostname H1

ip addr add 10.0.0.1/24 dev eth0

ip link set up dev eth0

ip link set dev eth0 addr 00:00:00:00:00:01

exitInitialiser la machine H2

hostnamectl set-hostname H2

ip addr add 10.0.0.2/24 dev eth0

ip link set up dev eth0

ip link set dev eth0 addr 00:00:00:00:00:02

exitInitialisez la machine H3

hostnamectl set-hostname H3

ip addr add 10.0.0.3/24 dev eth0

ip link set up dev eth0

ip link set dev eth0 addr 00:00:00:00:00:03

exitFonctionnement normal d'un switch

-

La valeur du

aging-timede la table MAC de S1 est de 300s (5 min). Cette valeur signifie la quantité de temps dont une adresse MAC sera stocké dans la table MAC. -

La commande

show mac-address-table countretourne la valeur maximale d'adresses MACs qui peuvent être stockés dans la table MAC ainsi que le nombre d'adresse MAC actuellement dans la table -

- S1 H1, H2, H3

- S2 H1, H2

- S3 H1, H3

- S1

-

ping -c 5 10.0.0.2 && ping -c 5 10.0.0.3

La table est construite MAC grâce au spanning tree protocol (STP). Suite au fait qu'il y ait des paquets ICMP entre H1

- La raison pour laquelle on ne voit pas les messages ICMP entre H1 et H2 sur le lien entre S1 et S3 car les adresses MAC de H1 et H2 ont été ajouté à la table MAC avant que cette table ne soit pleine, par conséquent le trafic entre ces deux hôtes ne sera pas redirigé sur tous les ports ce qui survient en mode fail-open lorsque la table MAC est pleine est qu'une communication est établie entre 2 hôtes qui ne sont pas encore présent dans ladite table.

Injection de trames sur le réseau

-

Suite à l'exécutionde la commande

sendether.py -i eth0 -c 5, une nouvelle adresse MAC apparait dans les tables MACs des switches S1, S2, S3. -

Le script

sendether.pygénère une nouvelle adresse MAC aléatoire, puis ce script envoi un message ICMP de sorte à ce que les tables MACs des switches S1, S2 et S3 se remplissent avec cette nouvelle adresse MAC aléatoire. -

Suite à cette inversion, les adresses présentent précedemment n'y sont plus dans les tables d'adresses MACs de S1, S2 et S3. La raison pour laquelle cela est le cas est qu'en ayant inversé les adresses

srcetdston envoie le paquet à H1 depuis une un hôte possedant une adresse MAC aléatoire.

Attaque du MAC flooding

Installer macof.py et initialiser la machine H1 avec les commandes suivantes

dhclient -v mgmt0

apt update

apt -y --no-install-recommends install git python3-pip python-is-python3 tcpreplay

pip3 install scapy

git clone https://github.com/WhiteWinterWolf/macof.py.git

cd macof.py

chmod 755 macof.py && cp macof.py /usr/local/bin/

hostnamectl set-hostname H1

ip addr add 10.0.0.1/24 dev eth0

ip link set up dev eth0

ip link set dev eth0 addr 00:00:00:00:00:01

exitLa machine H2 sera initialisée avec les commandes suivantes

hostnamectl set-hostname H2

ip addr add 10.0.0.2/24 dev eth0

ip link set up dev eth0

ip link set dev eth0 addr 00:00:00:00:00:02

exitEt la machine H3

hostnamectl set-hostname H3

ip addr add 10.0.0.3/24 dev eth0

ip link set up dev eth0

ip link set dev eth0 addr 00:00:00:00:00:03

exitAttaque du LAN par macflooding

- Une attaque par "macflooding" consiste à remplir la mémoire CAM (Content Addressable Memory) des switches en remplissant la table des adresses MACs jusqu'à ce qu'il n'y ait plus de place pour stocker de nouvelles adresses MACs.

Dès que la table MAC d'un des switches est pleine, il passera en mode "fail-open" ce qui signifie que tout trafic qui n'a pas d'entrée dans la CAM sera floodé sur tous les ports associés au VLAN du port d'entrée. Cela implique que tous les switches connecté sur le même VLAN sont vulnérables à ce genre d'attaque.

-

La commande

macof.py -i eth0 -c 8192 -w 1a été exécuté sur H1. -

Le trafic envoyé depuis H1 sera floodé sur tous les ports du switches auxquels sont connectés les hôtes (e.g. H1-S1, H2-S1 et H3-S1). Cela signifie que le trafic sur tous les liens sera congestionné.

-

L'outil

macofest utilisé pour effectuer des attaques de types "macflooding". Il genère des adresses MAC aléatoires et par la suite envoie des paquets afin de surcharger les tables MACs des switches.

L'option -c -- "count" de l'outil macof spécifie la quantité de paquets

que l'on souhaite envoyé. En ce qui concerne l'argument -w -- "wait", fait une

attente de la quantité spécifiée en ms entre chaque envoie de paquets.

-

On peut affirmer que le LAN dysfonctionne car la table MAC du switch S1 est pleine. Par conséquent aucune nouvelle entrée ne sera ajoutée et les paquets de ces nouvelles entrées seront floodés sur tous les ports. Le switch passe en mode

fail-opende que la table MAC d'un switch a atteint sa capacité de stockage maximale d'adresses MAC, en l'occurrence la quantité maximale est de -

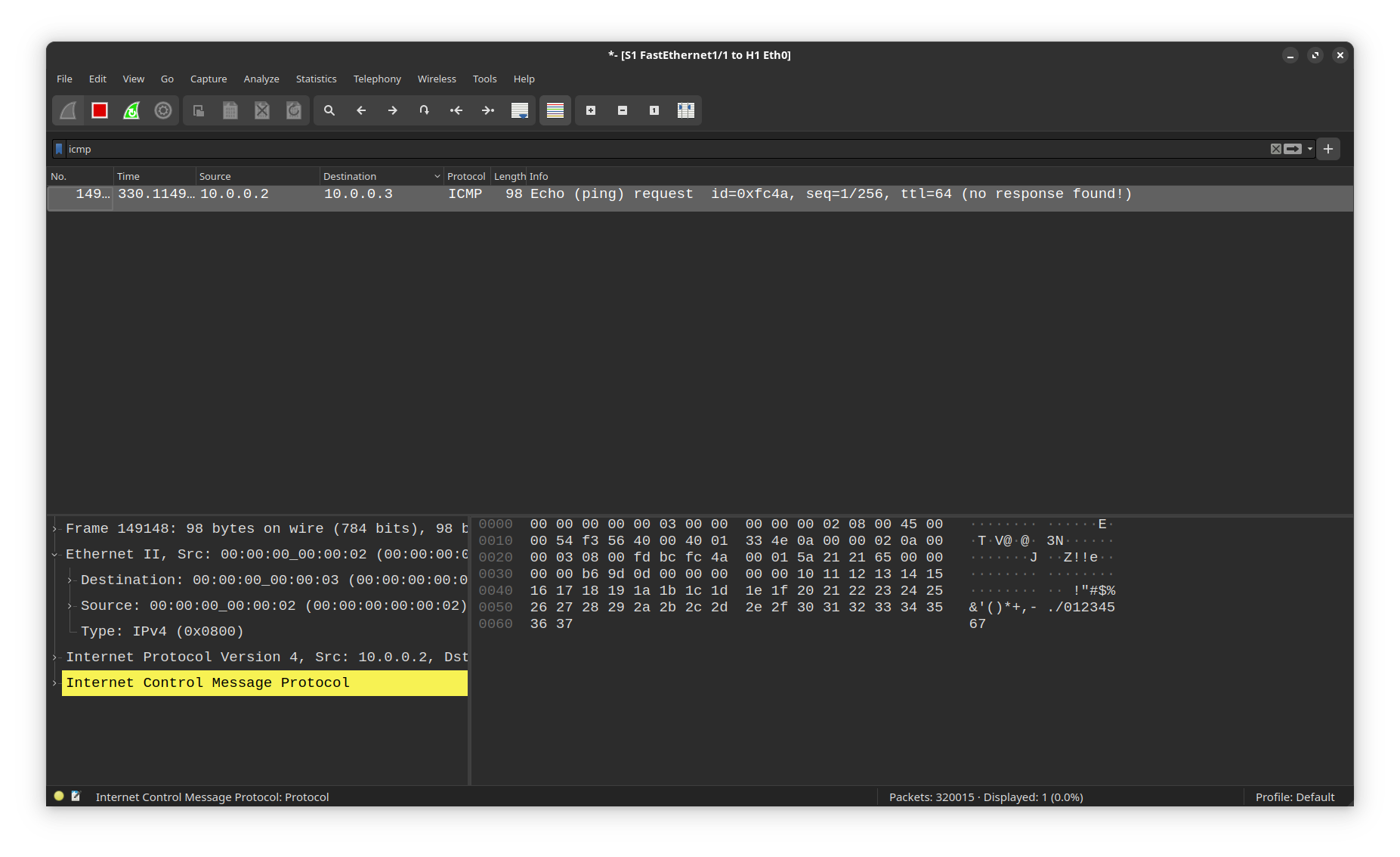

Oui, en théorie il est possible de voir les messages ICMP qui transitent entre H1 et H3 car suite au fait que le switch est passé en mode "fail-open", c'est-à-dire que tous paquets dont la source est une adresse MAC qui n'est pas connu par la table d'adresse MAC du switch, sera copié sur tous les ports.

-

Sur la capture d'écran ci-dessous, on peut effectivement remarquer que le paquet ICMP envoyé depuis H2 à H3 est bien visible sur le lien H1

S1.

- Lorem ipsum dolor sit amet, officia excepteur ex fugiat reprehenderit enim labore culpa sint ad nisi Lorem pariatur mollit ex esse exercitation amet. Nisi anim cupidatat excepteur officia. Reprehenderit nostrud nostrud ipsum Lorem est aliquip amet voluptate voluptate dolor minim nulla est proident. Nostrud officia pariatur ut officia. Sit irure elit esse ea nulla sunt ex occaecat reprehenderit commodo officia dolor Lorem duis laboris cupidatat officia voluptate. Culpa proident adipisicing id nulla nisi laboris ex in Lorem sunt duis officia eiusmod. Aliqua reprehenderit commodo ex non excepteur duis sunt velit enim. Voluptate laboris sint cupidatat ullamco ut ea consectetur et est culpa et culpa duis.

Protection du LAN

Port Security (Trunk)

Switch#

Switch#conf t

Switch(config)#interface type slot/port // Selects the LAN port to configure

Switch(config-if)#switchport // Configures the port as a Layer 2 port

Switch(config-if)#switchport trunk encapsulation {is1 | dot1q} // Configures the

// encapsulation, which configures the Layer 2 switching port as either an ISL or

// 802.1Q trunk

Switch(config-if)#switchport mode trunk // Configures the port to trunk unconditionally

Switch(config-if)#switchport nonegotiate // Configures the trunk not to use DTP

Switch(config-if)#switchport port-security maximum n_addresses vlan {vlan_ID | vlan_range}

// Enables port security on trunk and sets the maximum number of secure MAC addresses for the

// port (default 1).

Switch(config-if)#no switchport port-security // Disables port security on trunk

Switch(config-if)#do show port-security interface type slot/port | include Port

Security // Verifies the configurationoù type slot/port est ex.: GigabitEthernet 0/0

Port Security (Access Port)

Switch#

Switch#conf t

Switch(config)#interface type slot/port // Selects the LAN port to configure

Switch(config-if)#switchport // Configures the port as a Layer 2 port

Switch(config-if)#switchport mode access // Configures the port as a Layer 2 access

// port

Switch(config-if)#switchport port-security maximum n_addresses vlan {vlan_ID | vlan_range}

// Enables port security on trunk and sets the maximum number of secure MAC addresses for the

// port (default 1).

Switch(config-if)#no switchport port-security // Disables port security on trunk

Switch(config-if)#do show port-security interface type slot/port | include Port

Security // Verifies the configurationoù type slot/port est ex.: GigabitEthernet 0/0

Configuration interface GigabitEthernet 0/0

Switch#

Switch#conf t

Switch(config)#interface GigabitEthernet 0/0

Switch(config-if)#switchport

Switch(config-if)#switchport trunk encapsulation dot1q

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport nonegotiate

Switch(config-if)#switchport port-security maximum 8

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#switchport port-security aging time 1

Switch(config-if)#no shutdown

============= Config checks =============

Switch(config-if)#do show port-security interface GigabitEthernet 0/0 | include Port Security

Switch(config-if)#do show port-security interface GigabitEthernet 0/0 | include Maximum

Switch(config-if)#do show port-security interface GigabitEthernet 0/0 | include shutdown

Switch#show port-security interface GigabitEthernet 0/0

=========================================