-

- Downloads

feat: part2 lab2 done, TODO part3

Showing

- .gitignore 1 addition, 0 deletions.gitignore

- content/01_labo1_macflooding.md 3 additions, 4 deletionscontent/01_labo1_macflooding.md

- content/02_labo_stp.md 95 additions, 0 deletionscontent/02_labo_stp.md

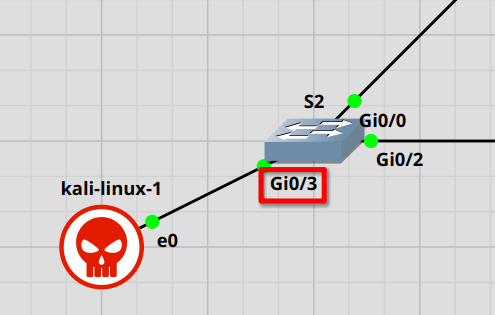

- figs/gns3_path_to_root_from_s2.png 0 additions, 0 deletionsfigs/gns3_path_to_root_from_s2.png

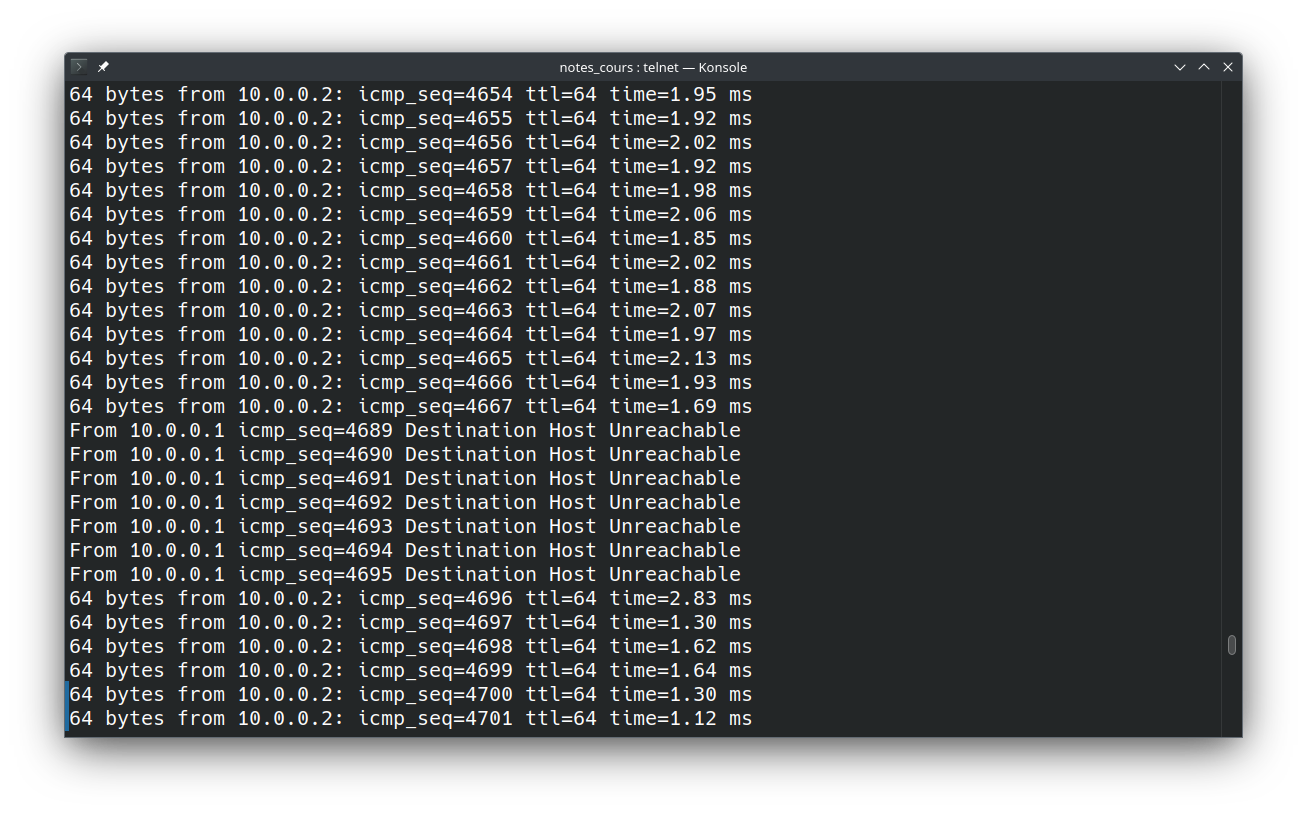

- figs/h1-h2_fail_topology-change.png 0 additions, 0 deletionsfigs/h1-h2_fail_topology-change.png

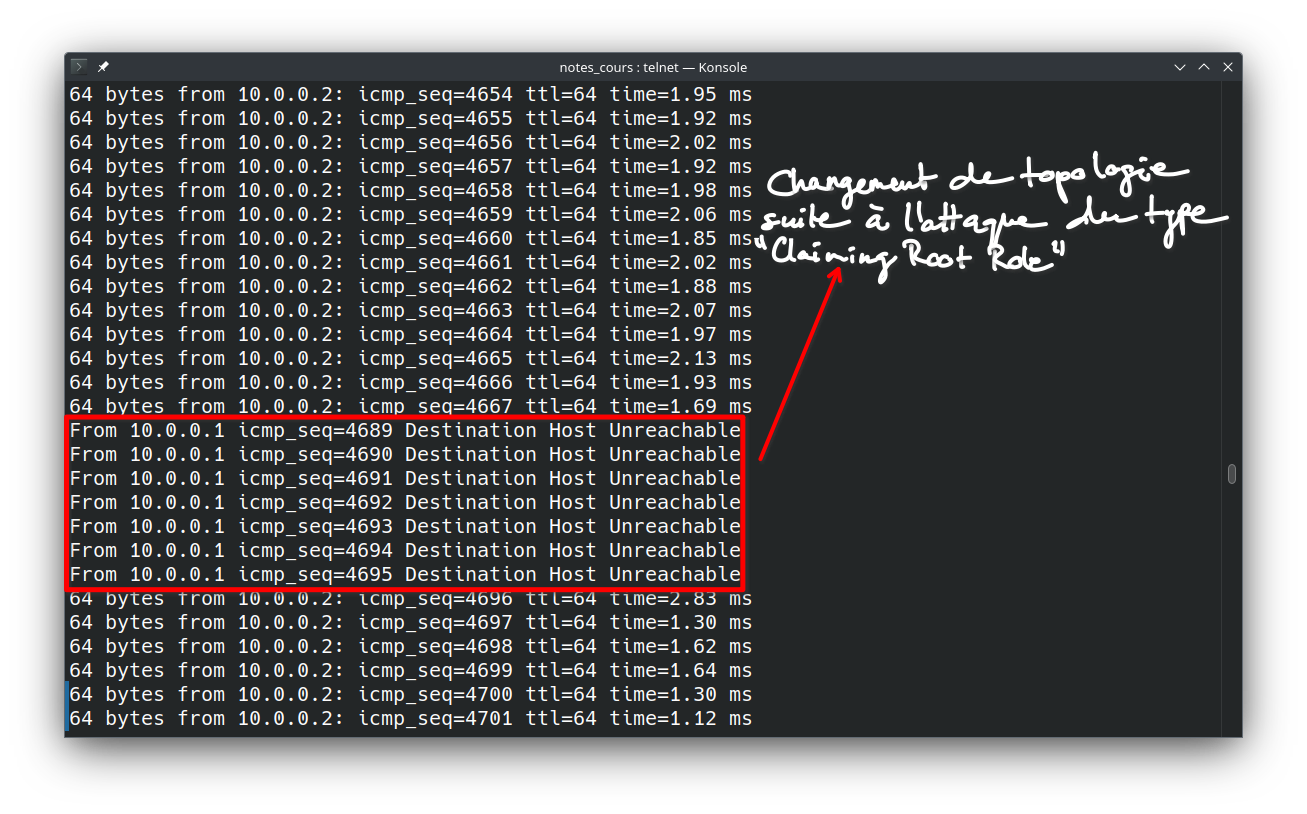

- figs/h1-h2_fail_topology-change_annotated.png 0 additions, 0 deletionsfigs/h1-h2_fail_topology-change_annotated.png

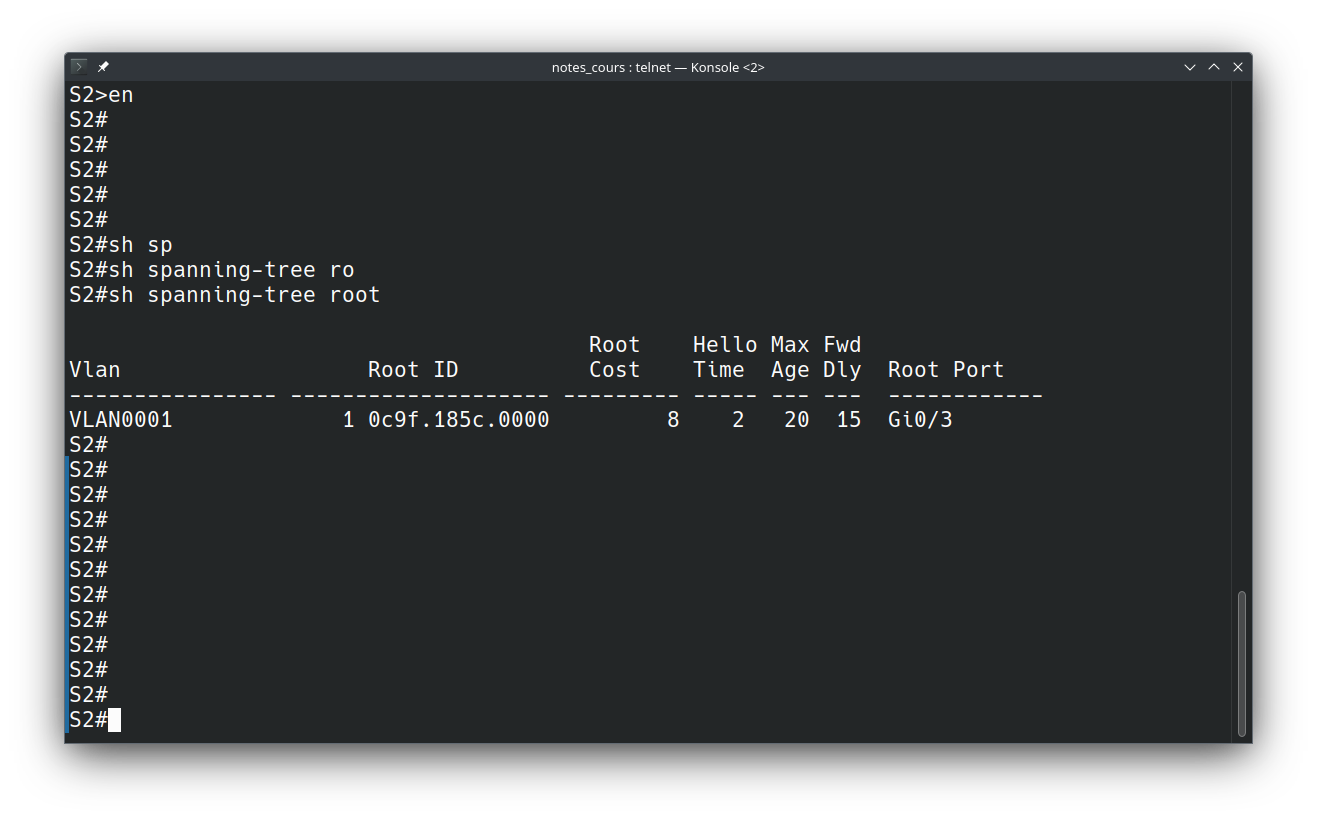

- figs/s2_route_to_root.png 0 additions, 0 deletionsfigs/s2_route_to_root.png

- figs/s2_route_to_root_annotated.png 0 additions, 0 deletionsfigs/s2_route_to_root_annotated.png

- figs/wireshark_topology_change.png 0 additions, 0 deletionsfigs/wireshark_topology_change.png

- figs/yersinia_list_attacks.png 0 additions, 0 deletionsfigs/yersinia_list_attacks.png

- figs/yersinia_ui.png 0 additions, 0 deletionsfigs/yersinia_ui.png

figs/gns3_path_to_root_from_s2.png

0 → 100644

25.2 KiB

figs/h1-h2_fail_topology-change.png

0 → 100644

222 KiB

271 KiB

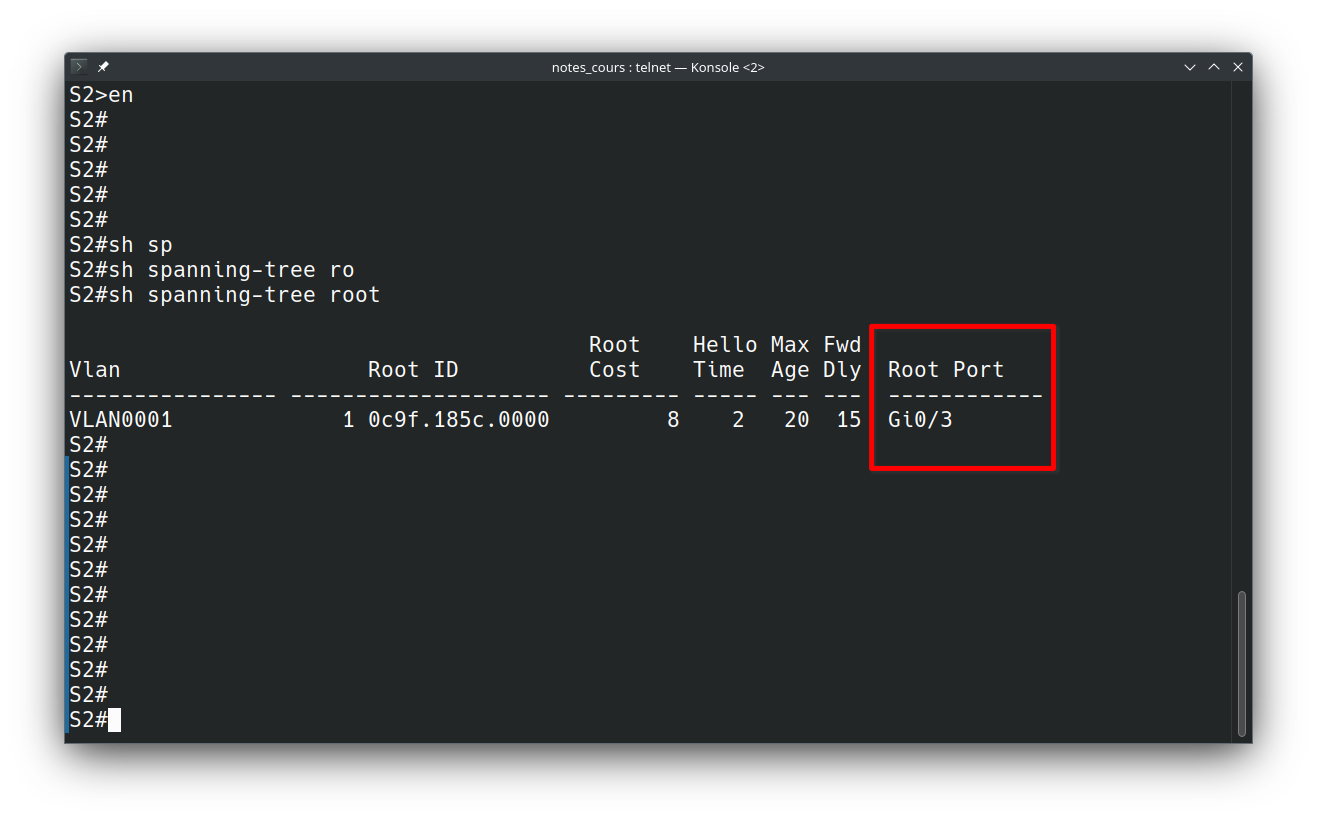

figs/s2_route_to_root.png

0 → 100644

80.1 KiB

figs/s2_route_to_root_annotated.png

0 → 100644

80.5 KiB

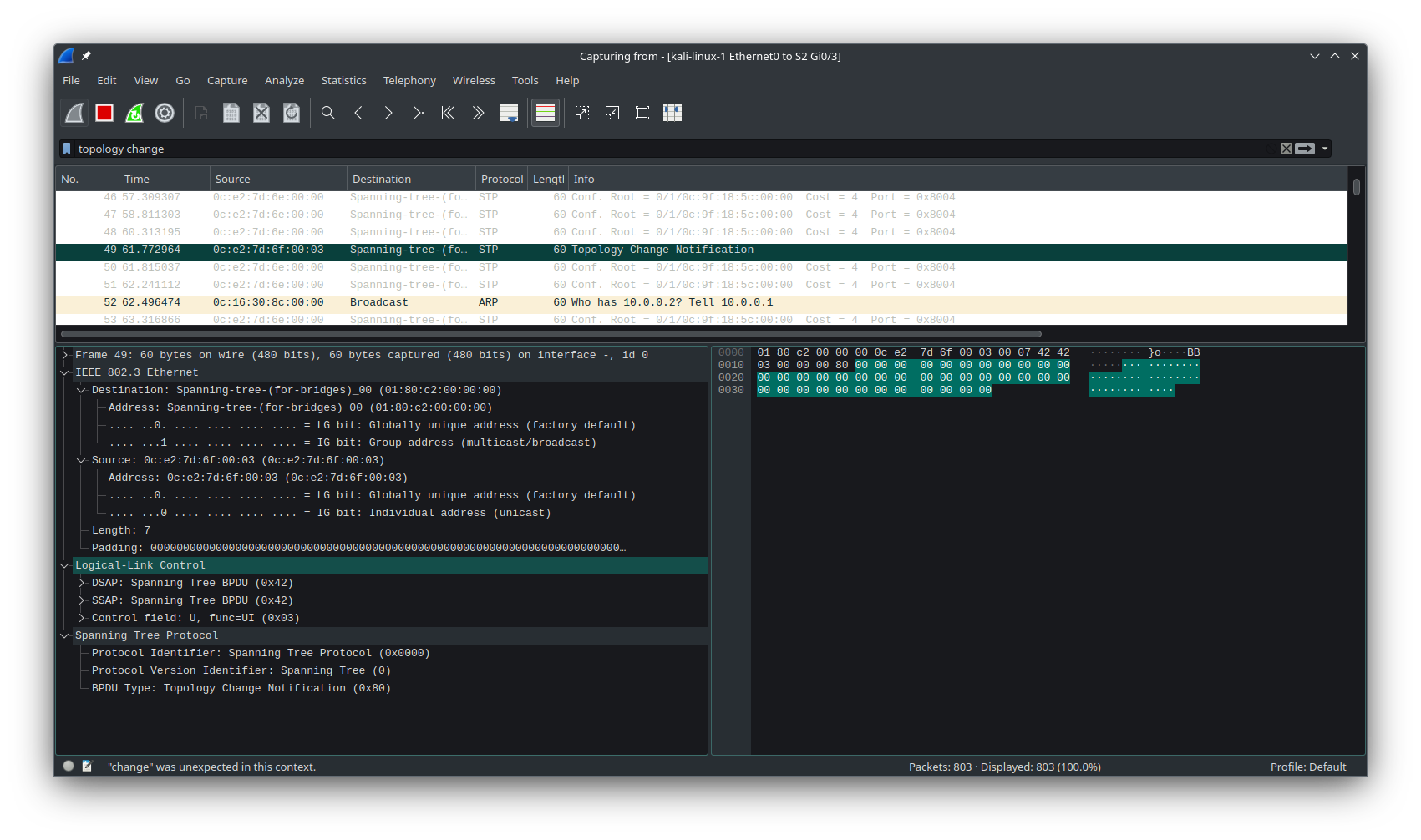

figs/wireshark_topology_change.png

0 → 100644

245 KiB

figs/yersinia_list_attacks.png

0 → 100644

92.7 KiB

figs/yersinia_ui.png

0 → 100644

70.2 KiB