-

- Downloads

feat: part A of part 1 done

Showing

- Makefile 3 additions, 2 deletionsMakefile

- content/04_dhcp.md 101 additions, 0 deletionscontent/04_dhcp.md

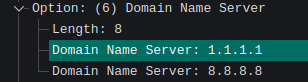

- figs/dns_list.png 0 additions, 0 deletionsfigs/dns_list.png

- figs/h1_connected_internet.png 0 additions, 0 deletionsfigs/h1_connected_internet.png

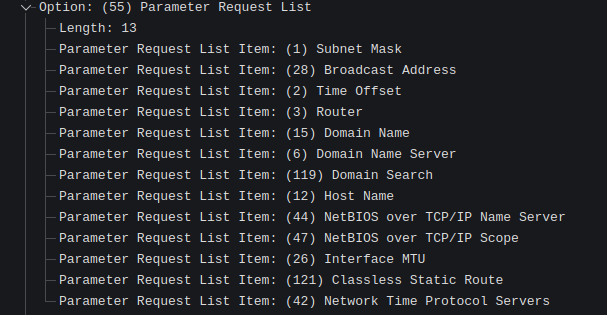

- figs/h1_request_item.png 0 additions, 0 deletionsfigs/h1_request_item.png

- figs/router_ip.png 0 additions, 0 deletionsfigs/router_ip.png

content/04_dhcp.md

0 → 100644

figs/dns_list.png

0 → 100644

10.1 KiB

figs/h1_connected_internet.png

0 → 100644

173 KiB

figs/h1_request_item.png

0 → 100644

69.8 KiB

figs/router_ip.png

0 → 100644

5.32 KiB