feat: D of part 2 done

Showing

- content/03_vlan_hopping.md 132 additions, 2 deletionscontent/03_vlan_hopping.md

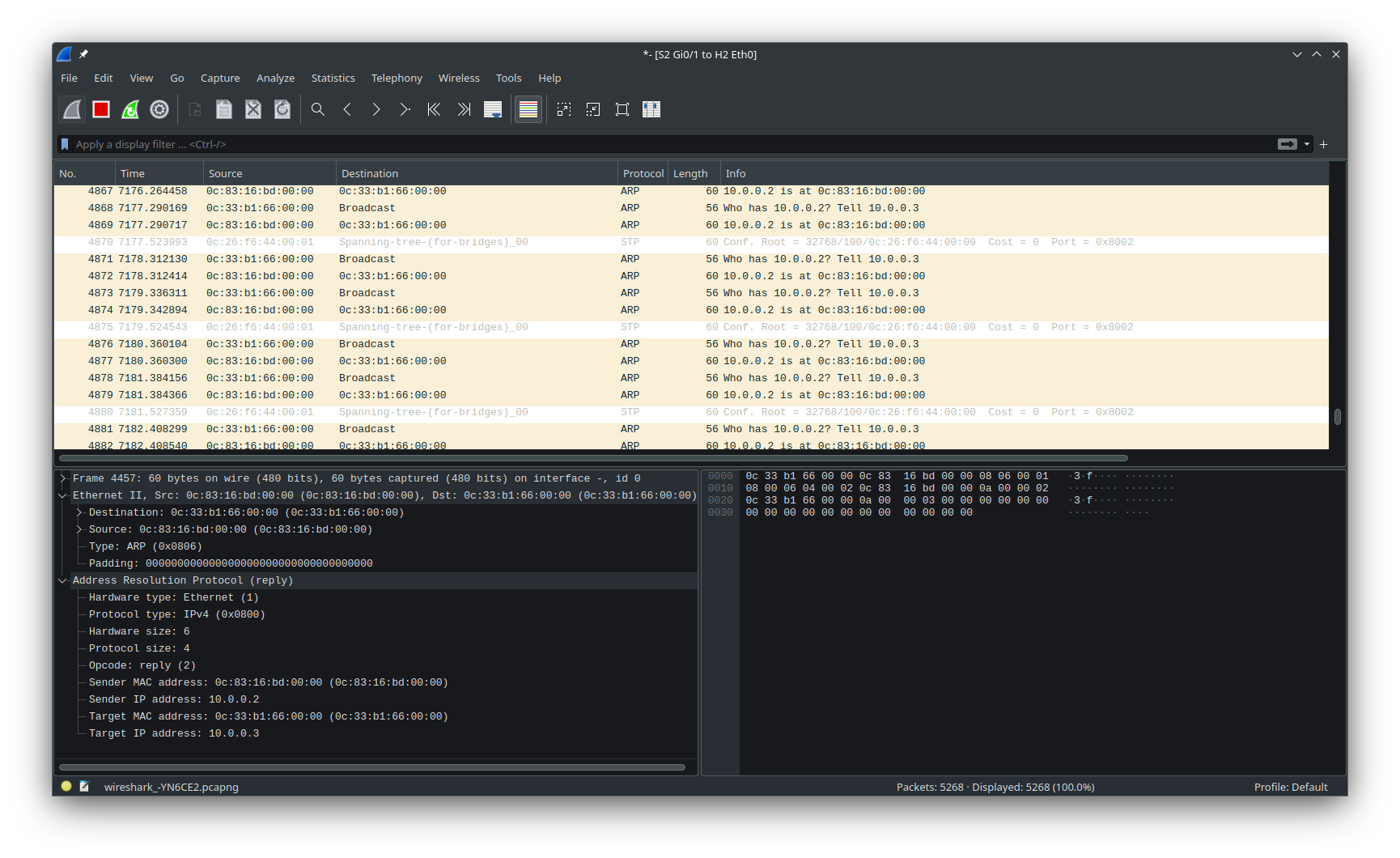

- figs/arp_packet_h2-kali.png 0 additions, 0 deletionsfigs/arp_packet_h2-kali.png

- figs/merci_gluck.png 0 additions, 0 deletionsfigs/merci_gluck.png

- figs/ntm.png 0 additions, 0 deletionsfigs/ntm.png

- figs/secu_done_labo3.png 0 additions, 0 deletionsfigs/secu_done_labo3.png

figs/arp_packet_h2-kali.png

0 → 100644

279 KiB

figs/merci_gluck.png

0 → 100644

2.6 MiB

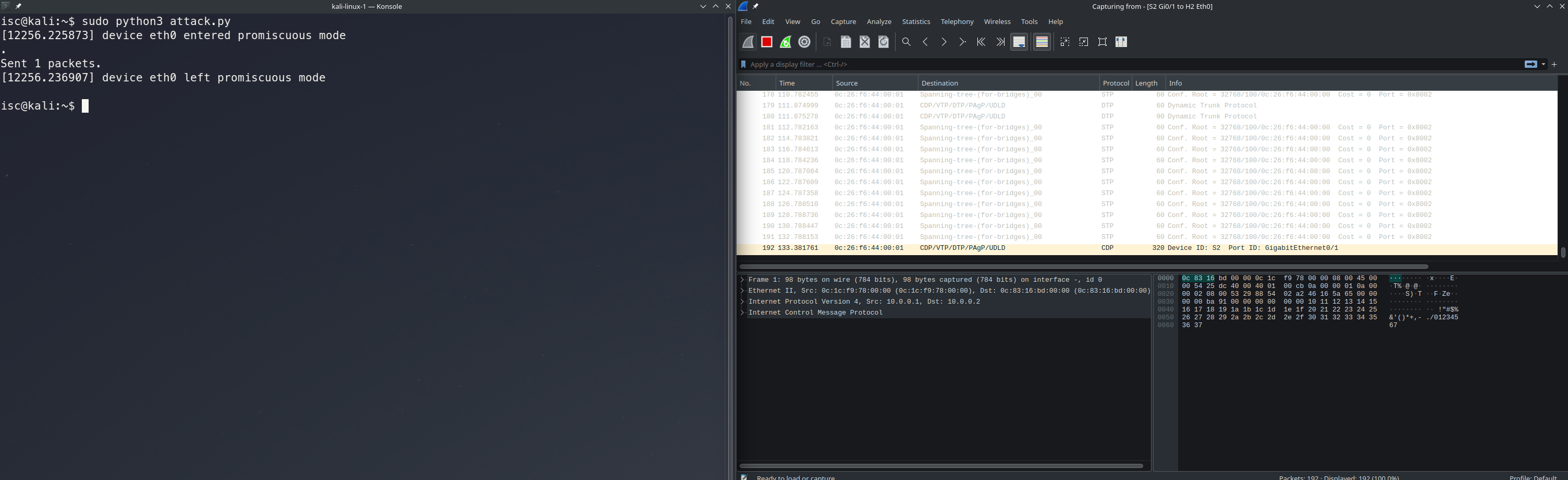

figs/ntm.png

0 → 100644

343 KiB

figs/secu_done_labo3.png

0 → 100644

968 KiB